Microsoft ha brindado una serie de herramienta para la protección de nuestros computadores, y por supuesto, de nuestro datos. El Kit de herramientas de Experiencia de mitigación mejorada (EMET), es una aplicación dedicada a disminuir los ataques que pueden ser realizados a nuestro equipo, mediante las vulnerabilidades del software instalado, por supuesto, en el Sistema Operativo Windows.

EMET es fácil de instalar, ademas no se abrirá y hará preguntas, el mismo tomara las decisiones en cuanto a las aplicaciones que pueden ser una potencial amenaza para el Sistema Operativo, dando así una fuerte protección de software.

Tabla de contenidos

1. Personalizar El Cierre De Aplicaciones Con EMET

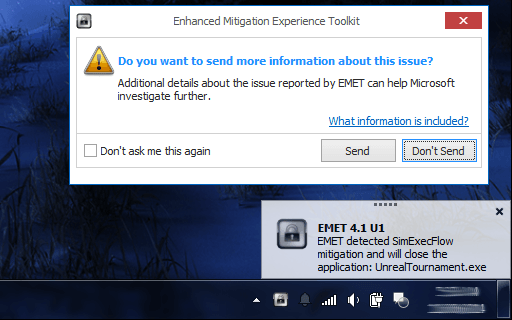

Cuando una aplicación genera un «problema» o estado sospechoso, según las configuraciones de EMET, este cerrara la aplicación, con el fin de salvaguardar cualquier intento de intrusión. Seguramente habrán aplicaciones que pueden causar un cierre inesperado por las reglas que tenga EMET.

Ademas del cierre forzado que hará EMET sobre la aplicación, este guardara un registro en el Sistema Operativo, en el registro de eventos. Estas opciones se pueden personalizar en el cuadro emergente de informes, en la parte superior de la ventana de EMET.

2. Use La Versión De 64 bits De Windows

Las versiones de 64 bits de Windows son más seguras porque tienen acceso a ciertas funciones, como la dirección de espacio aleatoria del diseño (ASLR). No todas estas características estarán disponibles si usted está utilizando una versión de 32 bits de Windows. Al igual que el propio Windows, las características de seguridad de EMET, son más amplias y útiles en equipos de 64 bits.

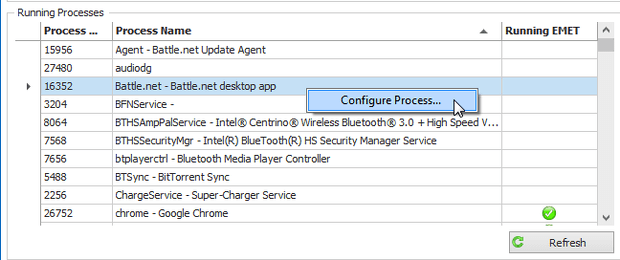

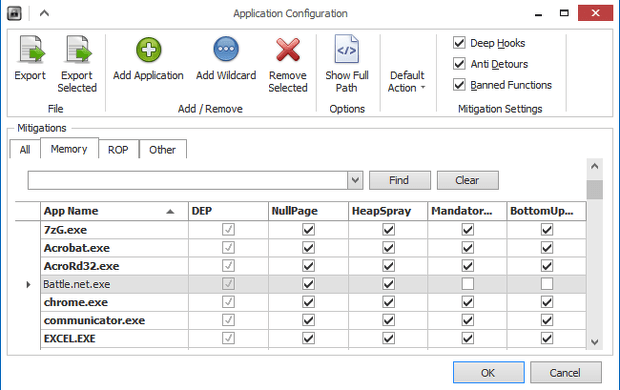

3. Bloquee Procesos Específicos

Probablemente querrá bloquear aplicaciones específicas en lugar de todo el sistema. Centrarse en las aplicaciones con mayor probabilidad de que sean el puente para una intrusión. En esto entraran los navegadores web, complementos del navegador, programas de chat, y cualquier otro software que use el Internet o abra archivos descargados. Servicios del sistema de bajo nivel y las aplicaciones que se ejecutan en linea sin necesidad de abrir los archivos descargados tienen menos riesgo. Si usted tiene alguna aplicación comercial importante – tal vez uno que accede a Internet – puede ser la aplicación que desea asegurar de gran manera.

Para asegurar una aplicación en ejecución, busque en la lista de EMET, haga clic derecho y seleccione Configurar Proceso.

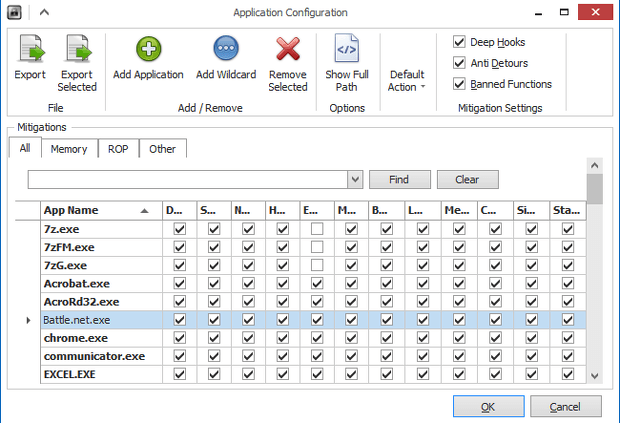

De forma predeterminada, automáticamente se activarán todas las reglas. Simplemente haga clic en el botón Aceptar para aplicar todas las reglas.

Si la aplicación no funciona correctamente, tendrá que volver y probar desactivando algunas de las restricciones para esa aplicación. Es un proceso de ensayo y error en el cual deberás llegar al punto de probar y probar hasta que tu aplicación funcione.

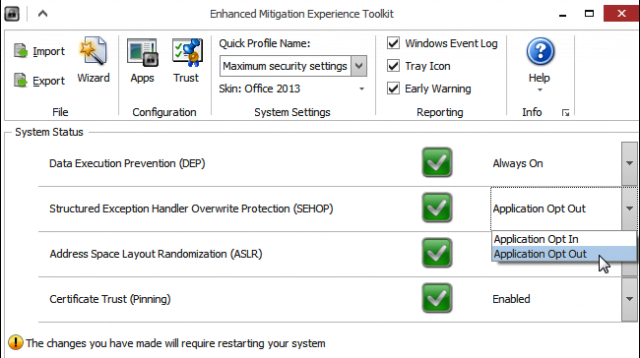

4. Cambie Las Reglas De Todo El Sistema

La sección Estado del sistema, le permite elegir las normas en todo el sistema. Probablemente querrá seguir con los valores por defecto. Puede seleccionar «Always On» o «Aplicación Opt Out» para estos ajustes y dar una máxima seguridad. Esto puede afectar muchas aplicaciones, sobre todo las mas antiguas. Si la aplicaciones comienza con un mal comportamiento, se puede volver a la configuración por defecto o crear «opt out» reglas para aplicaciones.

Para crear una regla de exclusión, haga clic derecho en un proceso y seleccione Configurar Proceso. Desactive el tipo de protección que no desea optar. Haga clic en Aceptar para guardar la regla.

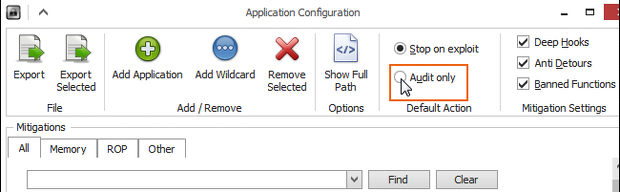

5. Reglas De Auditoria En Modo «Audit Only»

Si desea aplicar una regla, y ver el funcionamiento de la aplicación con el uso de esta, pero sin afectar el funcionamiento o ejercer un cierre forzado, la opción de Audit Only es lo que necesitas. Esto elimina obviamente las ventajas de seguridad de funcionamiento que ofrece EMET, pero es una buena manera de probar las reglas antes de poner en marcha a EMET.

6. Exportar E Importar Reglas

Una vez que hayas creado y probado sus reglas, asegúrese de usar el botón Exportar ó Exportar selección para exportar sus reglas en un archivo. A continuación, puede importar en cualquier otro PC que use EMET y conseguir el mismo nivel de protección de seguridad.

En las redes corporativas, las reglas de EMET, pueden ser implementadas con una directiva de grupo.

You might also like

More from Sistemas Operativos

Mejores prácticas para asegurar un servidor Linux

En el mundo digital actual, los servidores Linux son pilares fundamentales para la infraestructura de empresas de todos los tamaños. …

¿Qué es AlmaLinux?

¿Qué es AlmaLinux? No se trata de un espíritu, es claro, ni mucho menos de un sobre nombre de una …

¿Qué es Rocky Linux?

¿Qué es Rocky Linux? No me vengan con el cuento que es una distro de Linux muy combativa que usa …