Cuantas veces hemos visto una película que decimos, «Bahhh! Que exagerados!» o «Eso nunca pasará». Pero muchas de las cosas ridículas que hemos visto en las películas resultaron ser completamente ciertas, bueno, en el área de la tecnología claro esta :D Nos reímos de muchos de estos mitos cuando los vemos en las películas. «No creas lo que ves en la televisión», nos suelen decir. Realmente estamos algo equivocados, ya que han salido a la luz ciertos hechos que ya antes se habían visto en el cine, conócelos ;)

Tabla de contenidos

1. La NSA espia a todo el mundo

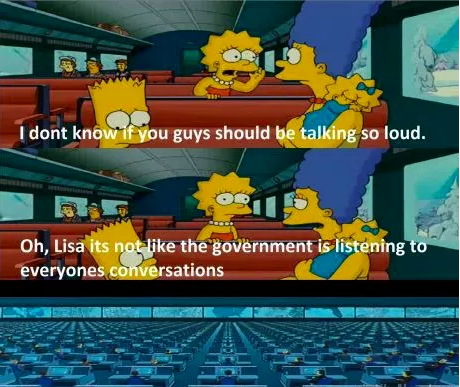

Uno de los temas más antiguos, es sobre el gobierno que sabe todo y ve todo. Si el héroe necesita un poco de información para detener un complot, pueden acceder a una cantidad aparentemente infinita de información en tiempo real para encontrar el villano, determinar con quién se está comunicando, y luego realizar un seguimiento en tiempo real.

La NSA (y las agencias de inteligencia de otros países) están monitoreando el tráfico de Internet y las llamadas telefónicas, la construcción de enormes bases de datos que pueden ser consultadas. Incluso Los Simpson mencionó esto en 2007, en The Simpsons Movie!

2. Tu ubicación puede ser rastreada

Los teléfonos celulares pueden ser rastreados mediante la triangulación de sus intensidades de señal, relativas entre tres torres celulares cercanas, eso lo sabemos. Pero el gobierno de Estados Unidos ha ido a extremos aún mayores. Han posicionado falsas torres de celulares en aviones pequeños y vuelan sobre las zonas urbanas, la interceptación de las comunicaciones entre el teléfono celular de un sospechoso y la antena de telefonía móvil real para determinar la ubicación exacta de alguien sin necesidad de pedir ayuda a una compañía celular. De seguro te acordaras de Enemigo Público ;)

3. Secuestro de la Webcam

Ofrecen una manera para que un atacante invisible pueda observarnos de forma remota. Pueden ser utilizados por una mente retorcida para explotar a alguien, exigiendo algún tipo de recompensa por no divulgar lo que ha visto y grabado por la webcam. O bien, una webcam puede funcionar simplemente como una manera de husmear, en una zona que crees que es segura.

El espionaje por medio de la Webcam es ciertamente real. Existe toda una comunidad dedicada a compartir aplicaciones para espiar por medio de la webcam.

4. Hackear Semáforos y cámaras

En alguna película habrás visto una persecución, y de repente los «villanos» tienen una mala racha al ver que todos los semáforos cambian a rojo. Alguien está manipulando las cámaras de tráfico, convirtiéndolos verde cuando tienen que conducir a través y en rojo cuando sus perseguidores justo van a pasar. O, aquellos quienes hacen uso de las camaras de la ciudad para seguir a cualquier persona sin ningún problema, al mejor estilo de Watch Dogs.

Resulta que el hackeo a semáforos y cámaras es a menudo fácil de realizar. Los investigadores han encontrado que muchos semáforos están conectados a las redes abiertas Wi-Fi y usan contraseñas por defecto.

5. La web oscura, tráfico de armas, y sicarios

Existe una parte secreta de la Internet, donde los criminales están al acecho, por debajo de la cara bonita que muchos conocen. Puedes conseguir cualquier cosa aquí, por un precio. Cualquier tipo de droga ilegal que quieras, números de tarjetas de crédito robadas, documentos de identidad falsos, armas ilegales, y sicarios profesionales a sueldo.

Mucho de esto es realidad gracias a la «red oscura» y por supuestos a los servicios de Tor. como algunos sabrán, existe el mundo de la Deep Web, en la cual se puede comercializar y encontrar cualquier contenido que es ilegal en la parte que todos vemos a diario en la web. Y como todo mundo oscuro y de película, es necesario un tipo de moneda especial para realizar acuerdos, se trata del Bitcoin.

6. Hackear cajeros para obtener efectivo

Los cajeros automáticos son un gran objetivo para los atacantes informaticos. Si alguien necesita algo de dinero, simplemente puede hackear un cajero automático para conseguirlo. Existen los ataques mas comunes como el robo de información, en otras palabras, cuando conectan una cámara para ver al contraseña y como te roban los datos de usuario mediante la tarjeta con banda magnética. Pero los hackeos mas interesantes, lo han realizado aquellos que usan las vulnerabilidades del software para obtener el dinero de forma mas fácil.

Los cajeros automáticos son un gran objetivo para los atacantes informaticos. Si alguien necesita algo de dinero, simplemente puede hackear un cajero automático para conseguirlo. Existen los ataques mas comunes como el robo de información, en otras palabras, cuando conectan una cámara para ver al contraseña y como te roban los datos de usuario mediante la tarjeta con banda magnética. Pero los hackeos mas interesantes, lo han realizado aquellos que usan las vulnerabilidades del software para obtener el dinero de forma mas fácil.

Si viste Terminator 2, donde John Connor toma un dispositivo para usarlo en un cajero automático y conseguir algo de dinero fácil y rápido, sabrás de lo que hablo.

7. Hackear las tarjetas de acceso de los hoteles

¿Alguien quiere entrar en una habitación de hotel? No hay problema! Las cerraduras de las habitaciones del hotel pueden ser vulneradas fácilmente gracias a sus lectores de tarjetas. Basta con meter, abrir la cerradura, hacer algo con los cables, y listo!

Con un poco de hardware barato y unos pocos segundos, un atacante podría abrir la puerta, conectar el hardware en un puerto abierto, leer la clave de descifrado de la memoria, y abrir la cerradura. Millones de cerraduras de las habitaciones de hotel en todo el mundo son vulnerables a esta tecnica.

You might also like

More from Seguridad

Ciberseguridad: amenazas y buenas prácticas

En el mundo digital actual, la seguridad es tan importante como la conectividad. La información sensible, los datos confidenciales y …

Disponibilidad de la Información: La Clave para una Atención Médica Oportuna en Colombia e Hispanoamérica

En la era de la información, el acceso a datos precisos y actualizados es crucial en todos los ámbitos, y …

Cómo garantizar la integridad de la información en entidades de salud

En un mundo donde la tecnología y la salud se entrelazan cada vez más, la integridad de la información se …